慢霧:Venus 用戶(hù) 1300 萬(wàn)美元被黑深度分析

背景

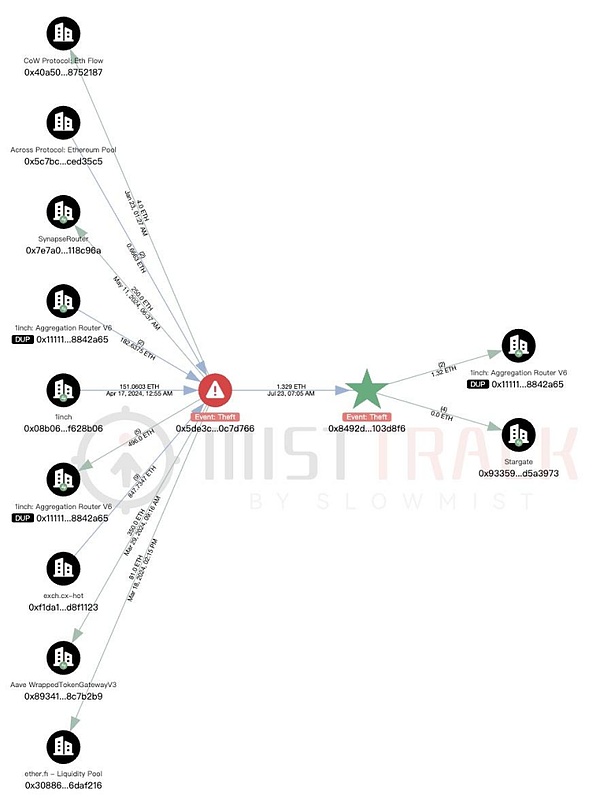

2025年9月2日,社區(qū)用戶(hù)@KuanSun1990遭遇攻擊,其在Venus協(xié)議上的多個(gè)頭寸被轉(zhuǎn)移,損失約1300萬(wàn)美元。慢霧(SlowMist)自主研發(fā)的Web3威脅情報(bào)與動(dòng)態(tài)安全監(jiān)控工具M(jìn)istEye成功捕獲該異常,并協(xié)助用戶(hù)進(jìn)行分析。以下為具體分析詳情。

那么攻擊者是如何修改瀏覽器擴(kuò)展錢(qián)包的代碼呢?

我們知道 Chrome有一套安全機(jī)制,如果是從Chrome商城上下載的擴(kuò)展,只要代碼被修改,瀏覽器就會(huì)提示擴(kuò)展已損壞且無(wú)法使用;此外,這種完整性檢查無(wú)法被關(guān)閉。

因此,我們一度懷疑攻擊者可能不是修改某知名官方瀏覽器擴(kuò)展錢(qián)包的代碼,而是采用了其他的攻擊方式。由于受害者電腦中許多攻擊痕跡已被清理,真相難以完全還原。然而,通過(guò)深入研究并與威脅情報(bào)網(wǎng)絡(luò)的合作伙伴溝通,我們確認(rèn)攻擊者用于篡改交易的瀏覽器擴(kuò)展 ID與官方擴(kuò)展ID一致。

于是,我們開(kāi)始研究如何實(shí)現(xiàn)瀏覽器擴(kuò)展 ID與官方保持一致,同時(shí)允許代碼被修改:

在瀏覽器擴(kuò)展頁(yè)面開(kāi)啟開(kāi)發(fā)者模式的情況下,可以將官方原版擴(kuò)展文件額外復(fù)制一份,然后導(dǎo)入瀏覽器,即可得到一個(gè)既可修改代碼又與官方擴(kuò)展 ID一致的新擴(kuò)展。這是因?yàn)镃hrome根據(jù)manifest.json文件的key來(lái)生成擴(kuò)展ID。只要確保擴(kuò)展中的manifest.json文件的key與官方相同(相同的key是讓擴(kuò)展擁有相同ID的關(guān)鍵),就可以在該新擴(kuò)展中(ID與官方一致)任意修改代碼而不會(huì)觸發(fā)完整性檢查。

通過(guò) PatchChrome關(guān)于瀏覽器擴(kuò)展內(nèi)容驗(yàn)證的函數(shù),可以全局關(guān)閉擴(kuò)展的內(nèi)容完整性檢查。當(dāng)然,在macOS上,這部分操作需要重新簽名才能確保程序可用。

以上是我們研究出的兩種可能攻擊方式。目前沒(méi)有更多明確信息來(lái)佐證,因此上述方法僅代表慢霧安全團(tuán)隊(duì)內(nèi)部的研究和推測(cè),并不意味著攻擊者實(shí)際使用了該手法。

在攻擊正式開(kāi)始前,攻擊者于 9月1日使用自有資金籌集了約21.18個(gè)BTCB與205,000個(gè)XRP,為接管受害用戶(hù)在Venus的頭寸做好準(zhǔn)備。

(https://bscscan.com/tx/0x75eee705a234bf047050140197aeb9616418435688cfed4d072be75fcb9be0e2)

受害用戶(hù)完成委托后,攻擊者立即發(fā)起攻擊,通過(guò) Lista閃電貸借入約285個(gè)BTCB,并動(dòng)用其自有的21.18個(gè)BTCB與205,000個(gè)XRP。隨后,攻擊者為受害用戶(hù)在Venus上歸還了約306.89個(gè)BTCB與152,673.96個(gè)XRP的貸款。

(https://bscscan.com/tx/0xe4a66f370ef2bc098d5f6bf2a532179eea400e00e4be8ea5654fa9e8aeee65bf#eventlog)

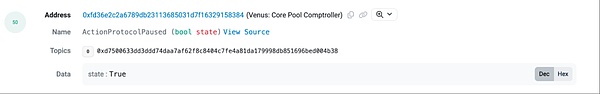

這一措施阻斷了攻擊者進(jìn)一步操作其頭寸以獲取利潤(rùn)。隨后,Venus團(tuán)隊(duì)發(fā)起了緊急提案投票,以在確保協(xié)議安全恢復(fù)的同時(shí),盡力追回用戶(hù)被盜資金。

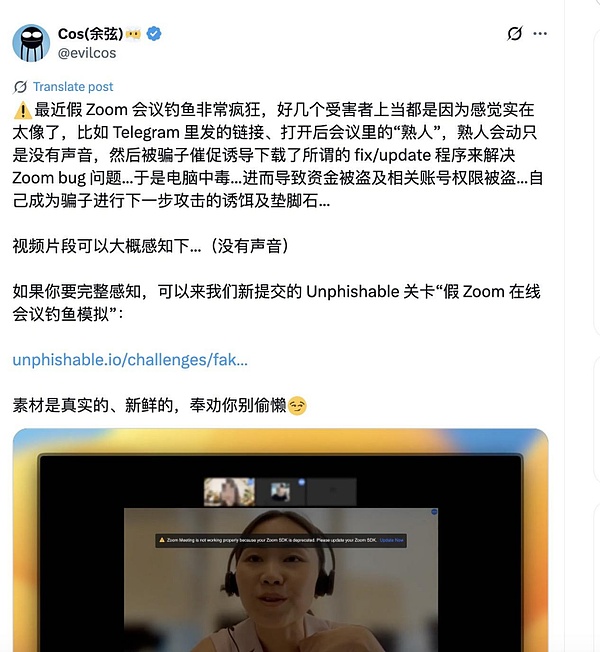

此次事件是一場(chǎng)精心策劃的網(wǎng)絡(luò)釣魚(yú)攻擊。攻擊者通過(guò)惡意 Zoom客戶(hù)端控制用戶(hù)設(shè)備,并利用Chrome開(kāi)發(fā)者模式的特性篡改錢(qián)包擴(kuò)展,巧妙地將用戶(hù)的資產(chǎn)贖回操作替換為頭寸委托操作,手法極其精密。幸運(yùn)的是,Venus團(tuán)隊(duì)展現(xiàn)了出色的應(yīng)急響應(yīng)能力,通過(guò)多方協(xié)作與快速響應(yīng),最終幫助用戶(hù)化險(xiǎn)為夷,避免了可能造成的巨大損失。